CA证书

数字证书包含:

- 公钥;

- 持有者信息;

- 证书认证机构(CA)的信息;

- CA 对这份文件的数字签名及使用的算法;

- 证书有效期;

- 还有一些其他额外信息;

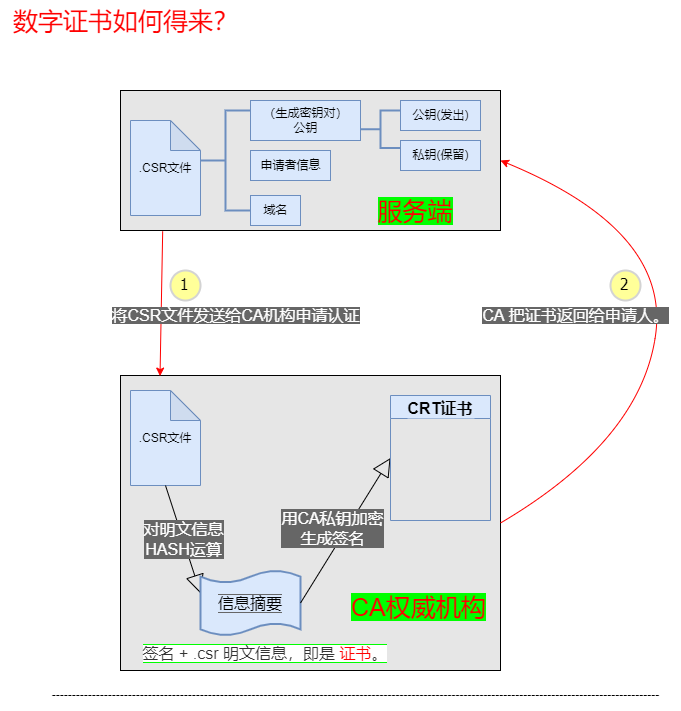

CA 签发证书的过程:

- 首先 CA 会把持有者的公钥、用途、颁发者、有效时间等信息打成一个包,然后对这些信息进行 Hash 计算,得到一个 Hash 值;

- 然后 CA 会使用自己的私钥将该 Hash 值加密,生成 Certificate Signature,也就是 CA 对证书做了签名;

- 最后将 Certificate Signature 添加在文件证书上,形成数字证书;

客户端校验服务端的数字证书的过程:

- 首先客户端会使用同样的 Hash 算法获取该证书的 Hash 值 H1;

- 通常浏览器和操作系统中集成了 CA 的公钥信息,浏览器收到证书后可以使用 CA 的公钥解密 Certificate Signature 内容,得到一个 Hash 值 H2 ;

- 最后比较 H1 和 H2,如果值相同,则为可信赖的证书,否则则认为证书不可信。

HTTPS握手过程

- 客户端发出请求(ClientHello): 客户端向服务端发起加密通信的请求

- 服务器回应(SeverHello): 服务器收到客户端请求后,确认加密通信协议版本是否一致,如果版本一致则返回服务器证书,否则关闭加密通信

- 客户端回应:客户端收到服务器回应后,客户端首先验证证书是否有效。如果证书失效,则会给访问者一个警示,由其决定是否继续连接。如果证书没失效,则使用证书中的公钥加密一个随机数(pre-master key)返回给服务器,同时返回客户端握手结束通知。

- 服务器的最后回应:服务器收到客户端发来的pre-master key后,计算生成本次会话的“会话密钥”,向客户端发送服务器握手结束通知。 整个握手阶段结束。接下来,客户端与服务器进入加密通信。

客户端如何验证证书的合法性

- 首先浏览器读取证书中的证书所有者、有效期等信息进行校验,校验证书的网站域名是否与证书颁发的域名一致,校验证书是否在有效期内

- 浏览器开始查找操作系统中已内置的受信任的证书发布机构CA,与服务器发来的证书中的颁发者CA比对,用于校验证书是否为合法机构颁发

- 如果找不到,浏览器就会报错,说明服务器发来的证书是不可信任的。

- 如果找到,那么浏览器就会从操作系统中取出颁发者CA 的公钥(多数浏览器开发商发布 版本时,会事先在内部植入常用认证机关的公开密钥),然后对服务器发来的证书里面的签名进行解密

- 浏览器使用相同的hash算法计算出服务器发来的证书的hash值,将这个计算的hash值与证书中签名做对比

- 对比结果一致,则证明服务器发来的证书合法,没有被冒充

Chrome 浏览器显示“网站连接不安全”

1)网站使用HTTP协议

1、用户遇到“不安全”警告应谨慎访问,避免在网站上输入敏感信息。网站所有者应及时申请SSL证书,部署到网站服务器上,为网站升级HTTPS加密,提升网站安全性。

2)SSL证书过期

2、网站所有者应尽快撤下已过期SSL证书,并申请新证书,重新安装SSL证书到网站服务器上。

本文由作者按照

CC BY 4.0

进行授权